|

| |||||||

| تحميل برامج القسم يهتم بتحميل برامج الجهاز و بأحدث البرامج التي تخدم المستخدم العربي (حماية-ماسنجر-اصوات-ادارة ملفات - تصميم - والكثير من البرامج المهمه) , يمنع وضع كراكات, سيريل نمبر, مولد ارقام, كيجن. |

|

| | LinkBack | أدوات الموضوع | انواع عرض الموضوع |

|

#6

| ||

| | ||

| لمادة صممت البرامج محصنة تـصميـم هـذه البرامج في البداية كان لاهداف نبيلة مثل معرفة ما يقوم به الابناء أو الموظفون على جهاز الحاسب في غيابك من خلال ما يكتبونه على لوحة المفاتيح . ويوجد العديد من البرامج المنتشرة على الانترنت , والتي تستطيع من خلالها التنصت وتسجيل وحفظ كل ما نـكتبة على لوحة المفاتيح . برامج حصان طروادة واحدة من أخطر البـرامــج المـستـخــدمه من قبل الهاكرز والدخلاء .. وسبب ذلك يرجع الى أنه يتيح للدخيل الحصول على كلمات المرور passwords و التي تـسـمـح لـه أن يقوم بالهيمنه على الحاسب بالكامل .. كذلك تظهر هذه البرامج للدخيل الطريقة المعلومات التي يـمكنه من خلالها الدخول على الجهاز بل والتوقيتات الملائمة التي يمكن خـلالـهـا الـدخـول على الجهاز ... الخ ، المشكلة أيضا تكمن في أن هذا الاقتحام المنتظر لن يتم مـعـرفـتـه أو مـلاحـظتــه حـيـث أنه سيتم من خلال نفس الطرق المشروعة التي تقوم فيها بالولوج على برامجك وبياناتك فـلـقـد تـم تـسجـيـل كـل ما كتـبته على لوحة المفاتيح في الملف الخاص بحصان طروادة .. معظم المستخدمين يعتقدون أنه طالما لديهم برنامج مضاد للفيروسات فإنهم ليسوا معرضين للاخطار ، ولكـن المـشكـلة تـكـمـن في أن مـعـظم بـرامج حصان طروادة لا يـمـكن مـلاحـظـتـها بـواسطة مـضادات الفـيـروسات . أما أهم العوامل التي تجعل حصان طرودة أخطر في بعض الاحيان من الفيروسات نـفـسـها هي أن برامج حصان طروادة بـطـبـيـعـتـهـا خـطر سـاكـن وصامت فهي لا تقوم بتقديم نفسها للضحية مثلما يـقـوم الفـيـروس الـذي دائـما مـا يمكن ملاحظته من خلال الازعاج أو الاضرار التي يقوم بها للمستخدم وبالتالي فإنها لا يمكن الشعور بها أثناء أدائها لمهمتها وبـالـتـالي فـإن فـرص إكـتـشافـها والقـبـض عـلـيـها تـكـاد تـكـون مـعـدومـه و يعتمد المخترق على ما يسمى بالريموت (remote |

|

#7

| ||

| | ||

| ماهو رقم الايبي IP يعني Internrt Protocol تنتمي لعائلة TCP/IP وهو عبارة عن بروتوكول يسمى IP اختصار Internet Protocol فلكي يتواجد شخص معين على شبكة الانترنت لابد ان تكون له هويه تمثله وهذه الهويه هي الاي بي و تكون من اربع ارقام وكل مستخدم على الشبكة له رقم لا يمكن لاخر ان يدخل به في نفس الوقت مثلا: السيارة التي في الطريق كل سياره لها الرقم الخاص بها و مستحيل تكون سياره لها نفس الرقم و يتكون من اربع مقاطع كل مقطع يكون من 0 إلى 255 و العنونة على الشبكة تتم عن طريق تقسيم العناوين الى اربعة نطاقات A - B - C - D 1) المستخدم العادي يستخدم اي بي من نطاق D و اقصد عنوان على شكل مثال: 163.2.6.4 وذلك يعني ان الاربعة مقاطع محدده و ثابته لاتتغير . 2) اما الشركات تمتلك اي بي من نطاق C فهي تمتلك عنوان على هيئة 193.255.3xxx و مالك هذا العنوان يستطيع اعطاء اي قيمة تتراوح من 0 إلى 255 مثلا : 193.255.3.1 193.255.3.2 193.255.3.3 ... إلى 193.255.3.255 3) نطاق B ويكون على شكل 193.255xxx.xxx و يستطيع صاحبه اعطاء ارقام مثل: 193.255.1.1 193.255.1.2 193.255.1.3 . . . 193.255.2.1 193.255.2.2 193.255.2.3 . . . 193.255.3.1 193.255.3.2 193.255.3.3 . . إلى 193.255.255.255 4) النطاق A وهو على شكل 193xxx.xxx.xxx وهذا النطاق هو الاكثر اتساعا و تستخدمه منظمات دوليه او هيئات تعمل لخدمة الانترنت على مستوى العالم |

|

#8

| ||

| | ||

| كيف يختار الهكرز كمبيوتر بشكل عام لا يستطيع الهاكر العادي من اختيار كمبيوتر بعينه لاختراقه , إلا إذا كان يعرف رقم الاي بي الخاص بك فإنه يقوم بإدخال رقم الاي بي الخاص بكمبيوتر الضحية في برنامج التجسس ومن ثم إصدار أمر الدخول إلى الجهاز المطلوب !! وأغلب المخترقين لهم طرق عديدة للحصول على الأي بي الإفتراضية مثلا : الاجهزة المضروبة التي تحتوي على ملف التجسس أسهل الأجهزة آختراقا بواسطة برامج البحث عن أي بي . يتم تشغيل البرنامج ثم يقوم المخترق بوضع أرقام آي بي افتراضيه .. أي أنه يقوم بوضع رقمين مختلفين فيطلب من الجهاز البحث بينهما فمثلا يختار هذين الرقمين : 212.224.123.10 212.224.123.100 لاحظ آخر رقمين وهما: 10 و 100 فيطلب منه البحث عن كمبيوتر يحوي منفذ (كمبيوتر مضروب) بين الأجهزة الكمبيوتر الموجودة بين رقمي الاي بي المطلوبة بعدها يقوم البرنامج بإعطائه رقم الاي بي الخاص بأي كمبيوتر مضروب يقع ضمن النطاق الذي تم تحديده مثلا : 212.224.123.16 212.224.123.24 212.224.123.56 212.224.123.99 فيخبره أن هذه هي أرقام الاي بي الخاصة بالاجهزة المضروبة التي تحوي منافذ أو ملفات تجسس فيستطيع الهاكر بعدها من أخذ رقم الاي بي ووضعه في برنامج التجسس ومن ثم الدخول إلى الاجهزة المضروبة ولا تنسى أخي الكريم أدواة لتفعيل برامج الكمبيوتر من كراكات أو باتشات ... إلخ الغير النظيفة فهي كذالك تجعل جهازك من الكوميوترات المضروبة |

|

#9

| ||

| | ||

| اختراق المواقع هناك طرق عديدة لاختراق المواقع و منها : 1) استخدام الثغرات... 2) الدخول من بعض الاخطاء الموجودة في المنتديات أو مجلات النيوك... 3) بعض البرامج : و هي الاطول وللمبتدأين وتعتمد تلك البرامج على لستة أو قائمة كبيره تحتوي اكبر قدر ممكن من الكلمات بالاضافه إلى البرنامج الاساسي الذي يستخدم اللستة في تخمين كلمة السر . استخدام الثغرات : الثغرة الطريق لكي يكسب اعلى دخول للنظام , من الممكن ان تكون من شخص غير مصرح الى مشترك بسيط او من مشترك بسيط الى مدير النظام , و هي تشتمل ايضا على تحطيم السرفرات ، و اغلب انواع الثغرات مكتوبة بلغة ، C وهي اقوى الطرق لاختراق المواقع و هي العقد و تستطيع ان نقول ان معظم الثغرات تستخدم للحصول على الروت و تكون انت مدير نظام الجهاز الذي يريد اختراقه او الموقع او السرفر ... و الثغرات تعتبر ملفات التي تسمح بالدخول عن طريق , HTTPو يستطيع استخدام برامج السكان للحصول على ثغرات الموقع و هناك العديد من الثغرات التي تتيح العديد من الاشياء مثلا : قراءة ملفات , مسح و اضافة ملفات , روت و العديد ... و الثغرة اصلا عبارة عن خطأ برمجي يستطيع منه المخترق التسسل الى جهازك و كل ثغره عبارة عن كود معين (وليس عن برنامج كما يعتقد الكثير) |

|

#10

| ||

| | ||

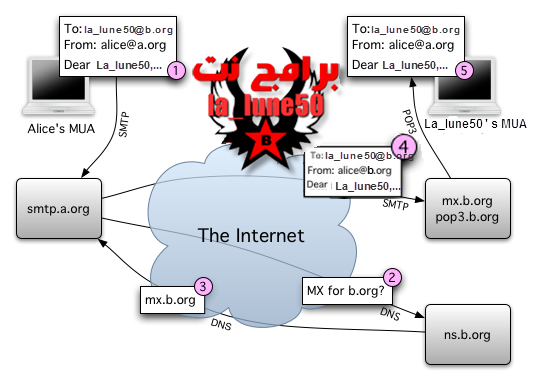

| اختراق البريد عدد لانهائي من الطرق و الحيل ولكنه صعب ومن اسهلها ان يخترق جهاز الضحيه بالبيست أو الصب سفن ويذهب الى قائمه الباسووردات المحفوضه اذا كان حافض الباس وورد راح يلقاها مع اسم بريد . طريقة عمل البريد الإلكتروني  الشكل المقابل يوضح طريقة عمل البريد من خلال خطوات مرقمة, فعندما تريد إرسال رسالة فإنها تحتاح إلى برنامج عميل البريد مثل Microsoft outlook وتضع عنوان المستقبل وبعد أن تضغط زر إرسال يقوم برنامج العميل بتنسيق الرسالة على هيكل بريد إلكتروني ويكون على صيغة معينة وبعدها يقوم البرنامج بإرسال الرسالة بواسطة بروتوكول (smtp) إلى عميل الإرسال (mail transfer agent (MTA وهو هنا smtp.a.org وهو يبحث عن العنوان b.org فيقوم بمراسلة سيرفر ns.b.org يقوم الخادم ns.b.org بإرسال عنوان موزع البريد (mail exchange) ويكون غالبا mx.b.org إلى خادم a.org يقوم a.org بإرسال الرسالة إلى mx.b.org بواسطة بروتوكول SMTP يقوم mx.b.org بوضع الرسالة في صندوق Pop يقوم la_lune50 بجلب الرسالة بواسطة النظام(POP3 (Post Office Protocol من صندوق بريده. أمن البريد الإلكتروني أمن البريد الإلكتروني هو الوسيلة الأساسية لقطاع الأعمال والاتصالات، ويزداد استخدامه يوما بعد يوم. يستخدم لنقل الرسائل النصية ونقل المستندات وجداول البيانات، وبما أن عملية نقل البيانات عملية حساسة جدا فسلامة هذه البيانات هي موضع تساؤل, وهذا يمثل مشكلة .... هناك عدد من الحلول القائمة باستخدام المفتاح العمومي القائم على الترميز. في هذه النظم المستخدم لديه مفتاحين رمزيين للمحافظة على أمن مصادر البيانات؛ المفتاح الأول هو المفتاح العمومي المشهور, و الثاني هو مفتاح الحفاظ على السرية بالنسبة للمستخدم, وباستخدام الطرق الرياضية يمكن استخدام المفتاح السري الخاص لتوقيع مجرى البيانات مثل رسائل البريد الإلكتروني، وهذا التوقيع يدعى "التوقيع الرقمي" الذي يجري جنبا إلى جنب مع البيانات عند نقلها, وعندئذ يمكن استخدامها للتحقق من أن الرسالة لم يحدث عليها تغيير أثناء نقلها وذلك باستخدام المفتاح العمومي ويجب أن يكون المرسل على علم ودراية بالمفتاح الخاص. هناك مجموعة من الطرق الرياضية المشهورة مثل خوارزمية (RSA)، وكالة الفضاء الروسية كثيرا ما تستخدم بالاشتراك مع تشفير البيانات الموحدة لتزويد نظام أمن كامل يزود بالرسائل الإلكترونية مع خدمات أمنية مثل : التوثيق الأصلي : وهو التأكد من معرفة من قام بإرسال الرسالة. نزاهة المحتوى : وهو ضمان محتوى الرسالة بأنه لم يتغير بعد إرسالها. عدم التنصل : التأكد من أن المنشىْ لا ينكر أنه أرسل الرسالة في وقت لاحق. التشفير : تشفير محتوى الرسالة لمنع قراءتها. هناك ثلاثة أنظمة رئيسية ستخدم هذه التقنية للمحافظة على أمن نقل الرسائل وهي:PGP ،PEM ،X-400، ففي النظام الأول (PGP) مستخدم الرسالة يحدد الاسم ثم ينشيْ زوج من المفتاحين العام والخاص باستخدام البرمجيات المتاحة للاسم، أما الجزء الخاص فيبقى سري لدى المستخدم. وعندما ترسل الرسالة تكون قد شفرت بالمفتاح الخاص مع المحافظة على أمن المعلومات التي بالرسالة. هذا نموذج بسيط تنامى بسرعة كبيرة لتأمين الحماية للرسائل والإنترنت بشكل خاص، لكن الأسماء ليست مضمونة فهناك إمكانية لاستخدام مفتاح خاطيْ لتشفير البيانات وليس هناك طريقة للسيطرة التامة إذا تم كشف المفتاح الخاص عن طريق الصدفة مثلا. أهم نقاط الضعف في المفاتيح الرقمية - شخص ما يمكنه سرقة المفتاح الخاص بك من جهازك، لذا فالطريقة المثلى لحماية المفتاح الخاص هي وضع كلمة سر وعندها المفتاح المسروق لا قيمة له. - المصدر للشهادة يمكن أن يعطي لشخص آخر معلومات كافية لتسهيل إنشاء نسخة من المفتاح الخصوصي. - يمكن أن تكون الشهادة مزورة. - التوقيع الرقمي يحمل نفوذ أقوى من العنوان العادي، فإذا ضاعت الشهادة أو تم فقد كلمة السر ؛ الطريقة الأفضل هي التوقف عن استخدام عنوان البريد الإلكتروني المسروق والبداية من جديد. الشهادة الرقمية هي كجواز السفر وتحتوي مفتاح عام ومفتاح خاص، ويعمل المفتاحان معا للتأكد من أن الرسالة جاءت من المعالج "ردا على" عن طريق تحقيق التوقيع الرقمي للرسالة الإلكترونية ويتم ذلك عن طريق إرفاق التوقيع الرقمي إلى البريد الإلكتروني. التوقيع الرقمي يتم إنشاؤه عن طريق برمجية خاصة والمفتاح الخاص ويعملان معا وتعتبر المفاتيح الخاصة مفاتيح ذكية. التوقيع الرقمي يضمن : - صحة مطالب مرسل العنوان الإلكتروني. - أن الرسالة الإلكترونية لم تتغير أثناء إرسالها. كلمة السر: نظرا للمشاكل التي تواجه سرية البيانات والرسائل الإلكترونية قامت لجنة من الأوروبيين بتمويل مشروع الكلمة السرية ووضع البنى التحتية لقيادة الخدمات الأمنية اعتمادا على إطار X-509، وبعد ذلك تم استخدام البنى التحتية لقيادة (X-400,PEM) في أوروبا. مشروع كلمة السر انتهى في هذا الوقت لكن هناك بقايا للبنى التحتية ما زالت موجودة ومتوقع إعادة استخدامها كأساس لمشاريع جديدة بإطارات جديدة. تأمين الأدلة , إن الحلول الأمنية للرسائل الإلكترونية في هذا الوقت تركز على أمن وسرية نقل الرسائل تلك بين أي طرفين. لكن المشكلة هي الارتفاع في استخدام الأدلة المفتوحة مثل دليل (X-500) لدعم الرسائل الإلكترونية، فعلى سبيل المثال : عند استخدام منتجات (NEXOR) يقوم المستخدم بإرسال رسالة (X-400) لمستخدم آخر فيلجأ للبحث في دليل (X-500) وهذا يعني أن المستخدم ليس بالضرورة أن يكون علي معرفة بعنوان البريد الإلكتروني وهذه طريقة اتصال ضعيفة أمنيا . لذا (X-500) هي ميكانيكية لمنع حدوث هذا النوع من المشاكل باستخدام موديل (X.509) لعرض مجموعات مختلفة من المعلومات لفئات مختلفة من المستخدمين. هذا هو العنصر الرئيسي من مشروع إدارة الوجهات السياحية. إدارة المفاتيح هناك عنصر آخر آمن ومهم وهو التخزين الآمن للمفاتيح الخاصة، يتم تخزينهم ببطاقة معدات مادية . بحيث أن المفتاح الخاص لا يغادر البطاقة أبدا والبطاقة نفسها تقوم بجميع الوظائف تبعا للمفتاح المستخدم وهذه الوظائف مثل : التشفير، التوقيع، التحقق من الرسالة الإلكترونية. لتطبيق النظام يجب شراء بطاقة من مصدر موثوق به، بحيث يكون هذا المصدر لا يعرف عن ميكانيكية الأمن المستخدمة. و هذا كذالك شبه مستحيل وقد تم كسره ......!!!! |

|

| مواقع النشر (المفضلة) |

| |